製品概要:WEB・メール利用見える化システム パケットブラックホール PacketBlackHole

-

簡単導入・簡単操作

監視したいネットワークの手前に設置し、電源を入れるだけで監視がスタート。ネットワークの変更は一切ありません。パケットブラックホールの管理はすべてブラウザで行いますので、セキュリティの専門知識が無くても安心です。

- ステルス性

pingやポートスキャンにも反応しません。そのため、パケットブラックホールは外部の侵入者に存在を気づかれることはありません。存在を気づかれないということは、攻撃対象にできないということであり、パケットブラックホール自体への攻撃を受けることもありません。

- 強力な解析機能

行き交ったすべてのメールやホームページのデータを復元することができます。

掲示板、チャットへの書き込み内容やメールの内容を検査し、禁止事項が発生した場合は自動的に管理者に警告します。

- プライバシー保護機能

パケットブラックホールの解析能力は非常に強力なため、ときにはプライバシーを侵してしまうこともあります。そのため、特定のメールアドレスを含むメールついては、内容や誰に宛てたのかをわからないように指定できる機能を備えています。

- 侵入検知・侵入追跡

内部・外部からの不正アクセスを検知し、レポートします。

不正アクセスの内容はもちろん、不正アクセスにより何を行ったかという内容まで追跡調査することができます。

- 抑止力

「パケットブラックホールが導入されている」という事実を告知するだけでもネットワークの私的利用や内部の人員による情報漏洩を抑止することができます。

パケットブラックホールは完全な証拠能力を持つため、インターネットの匿名性を無くしてしまいます。

- 警告機能

掲示板・チャットへの書き込み内容やメールの内容を検査し、禁止事項が発生した場合は管理者に警告します。

【パケットブラックホールの導入目的】

- WEBおよびメールの業務外利用防止

利用者に対して、監視されていることを意識付け、抑止力を引き出す。 - 全メールの監査のために

SMTP、POP、IMAPプロトコルに対応しており、メールの本文はもちろん

添付ファイルもすべて記録に残します。 - メールのバックアップ

メールの検索結果をmbox形式に出力し、メールソフトにインポート可能です。 - WEBサーバの攻撃の記録に

外部公開しているWEBサーバに対する不正侵入の記録します。

【導入例】

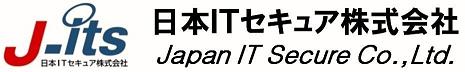

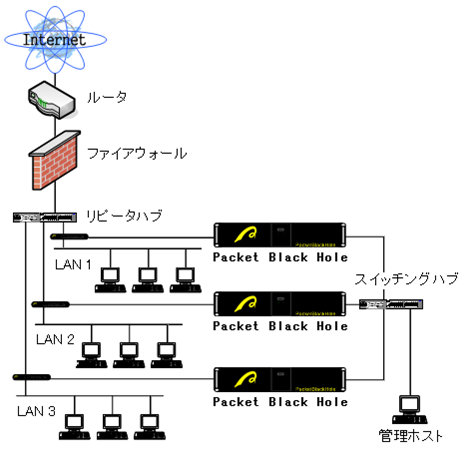

(ファイアウォールの直下型)

内部情報漏洩の監視と防止に

~ファイアウォールの直下に設置~

ファイアウォールは外部からのウイルスや侵入を防いでいますが、情報漏洩の場合は逆に内部から出て行く通信の「中身」が問題となります。そのような、内部から外部への通信状況を調査する場合に設置する構成例です。DMZの入り口のように限定された範囲への設置ではないので、流量が多くなります。状況によっては、「取得フィルタ」を用いて、取得する内容を絞り込む必要があります。情報漏洩一発検索機能を使って、効率的に発見します。

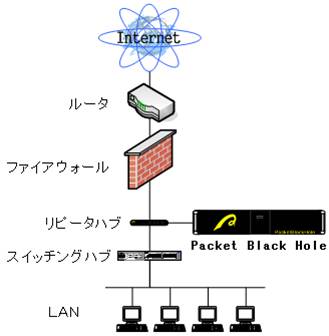

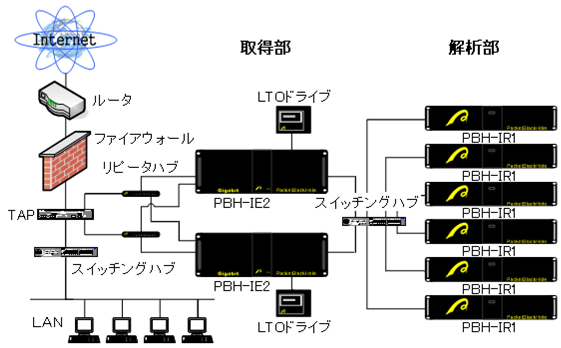

(取得解析分離型)

ブリッジ接続 取得解析分離構成

~800Mbpsでパケロス0~

2台のPacketBlackHoleで取得部と解析部を分担。 1台を取得に特化させたことにより、パケット取得率が向上。 2台のPacketBlackHoleでそれぞれのシステム運用の安定性が増し、高度な要求・大規模ネットワークへの対応が可能になりした。

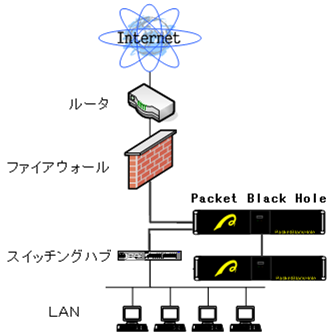

(DMZの入り口型)

対象を絞っての通信の記録に

~DMZの入り口に設置~

メールのみを全て記録したい場合、WEBの利用に限って記録したい場合の構成例です。

DMZ内にあるWEBサーバやメールサーバへの外部からの通信や、DMZのメールサーバからLAN内のメールサーバに転送される通信の取得が可能になります。特定の個人を監視したい場合などにも、この構成例が応用できます。

(複数台 取得解析 管理統合クラスタ型)

複数のネットワークの一元管理に

~複数台 取得解析 管理統合クラスタ~

たとえば開発部、営業部など部署ごとのネットワークに対して設置したPacket Black Holeを別々に操作・管理するのが非効率的である場合、管理を統合することができる構成例です。単純な分散構成では複数台のPacket Black Holeで画面を参照することになりますが、この構成例ではクラスタ・コントローラ一台にアクセスするだけで、全ノードのデータを参照できます。

(取得解析分離クラスタ型)

大量データが流れる環境の解析に

~取得解析分離クラスタ~

データの取得を確実に行うことに重点を置いて、取得部と解析部を分離する設置例です。こうすることにより、万一解析用マシンでエラーが発生しても影響なく取得を続けることができます。取得部に安定して動作する高速なSCSIディスクを利用していますので、単純な分離構成に比べてパケットの取りこぼしが少ないというメリットがあります。

拡大表示